Imagine que são 17h em uma sexta-feira: a petição está pronta, o prazo está se esgotando, e ninguém consegue acessar o certificado digital necessário para o protocolo, pois está na pasta do sócio que já saiu para o fim de semana.

Aí começa a corrida contra o tempo, as ligações, a busca por alternativas. Essa cena, infelizmente, é familiar para muitos advogados e gestores jurídicos. Mais do que um contratempo, é o sintoma de um problema muito mais profundo e arriscado: a gestão descentralizada e manual do acesso aos certificados digitais.

Porém, a forma como a maioria dos escritórios e departamentos jurídicos gerencia essa chave crítica permaneceu presa ao passado, dependendo de dispositivos físicos que se perdem, senhas anotadas em papéis e do compartilhamento informal por e-mail.

Essa desorganização sobre quem deverá acessar o certificado digital é uma falha grave de segurança e governança de dados. A boa notícia é que a tecnologia já oferece uma solução para transformar esse caos em controle.

Este artigo será um guia para você entender os riscos do método antigo e descobrir o caminho para uma gestão centralizada e segura.

Por que a gestão descentralizada de certificados é um risco?

Quando não existe um ponto único de controle para os certificados digitais, a operação do dia a dia se torna um campo minado de ineficiências e vulnerabilidades.

Cada certificado A1 instalado em uma máquina diferente ou cada token para certificado digital guardado em uma gaveta representa uma ilha de informação isolada e um potencial ponto de falha.

Falta de visibilidade e controle de uso

A primeira e mais óbvia consequência da descentralização é a perda de visibilidade. Tente responder a estas perguntas:

- Quem usou o e-CNPJ da empresa para acessar o e-CAC ontem?

- Onde está o token do cliente “X”?

- Em quantas máquinas o certificado A1 do escritório está instalado?

Se as respostas não são imediatas e precisas, você não tem controle. E essa falta de rastreabilidade significa que qualquer pessoa com acesso físico ao token ou com acesso a uma cópia do arquivo A1 pode realizar ações em nome do titular, e você talvez nunca saiba quem foi.

Leia também: Certificado Digital A1: O que é, funcionalidade e vantagens

Burocracia e perda de produtividade

Além do risco, há o custo da ineficiência. A “caça ao token” é um ladrão silencioso de tempo produtivo.

Horas de trabalho são desperdiçadas esperando que o responsável pelo certificado esteja disponível, enviando dispositivos por motoboys, ou lidando com a frustração de um colaborador que não consegue protocolar um documento porque o driver do token não é compatível com seu computador.

Essa burocracia operacional gera um desgaste na equipe, que poderia estar usando esse tempo em atividades estratégicas.

Riscos de conformidade com a LGPD

Este é o risco mais sério. Do ponto de vista da Lei Geral de Proteção de Dados (LGPD), a perda de um token ou o compartilhamento descontrolado de um certificado que dá acesso a dados sensíveis pode ser configurado como um incidente de segurança da informação.

Em caso de uma auditoria ou de um vazamento de dados, a incapacidade de provar quem acessou qual informação e quando, coloca a empresa em uma posição de enorme vulnerabilidade.

A falta de um processo de gestão auditável torna quase impossível demonstrar a diligência na proteção dos dados, abrindo portas para sanções e danos irreparáveis à reputação.

O que significa centralizar o acesso aos certificados?

Centralizar a gestão de certificados é uma mudança de paradigma. A ideia é simples e poderosa: separar a posse do certificado do seu uso. Ao invés de distribuir cópias da “chave mestra” (seja o arquivo do certificado ou o token físico), você as armazena em um único cofre digital, seguro e inviolável.

A partir desse cofre, o gestor responsável concede permissões de uso específicas, e até temporárias, para cada tarefa.

Na prática, um colaborador pode receber a permissão para acessar o certificado digital apenas para protocolar no sistema do TJSP, entre às 14h e às 16h, por exemplo. Fora dessa condição, o acesso é bloqueado, dando o verdadeiro controle.

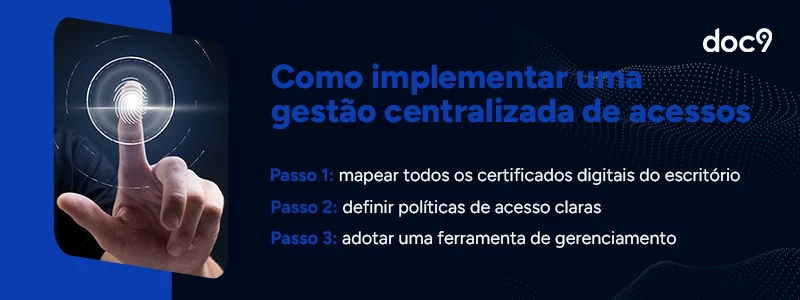

Como implementar uma gestão centralizada

A transição para um modelo centralizado pode parecer complexa, mas ela pode ser organizada em um plano de ação de três passos práticos e lógicos.

Passo 1: mapear todos os certificados digitais do escritório

O primeiro passo é fazer um inventário completo. Crie um documento e liste todos os certificados em uso na sua organização, e o formato deles.

Anote dados essenciais como:

- Titularidade;

- Validade;

- Armazenamento (máquina ou colaborador);

- Finalidades de uso.

Este exercício, por si só, já revela a extensão da desorganização e dos riscos atuais, justificando a necessidade de mudança.

Passo 2: definir políticas de acesso claras

Com o mapa em mãos, o próximo passo é a governança. Defina e documente as regras de uso. Crie “perfis de acesso” baseados nas funções da sua equipe.

Por exemplo, um perfil “Financeiro” tem permissão para usar o e-CNPJ no portal da Receita Federal, enquanto um perfil “Estagiário de cível” pode usar os certificados dos sócios apenas nos sistemas PJe e e-SAJ dos seus respectivos estados.

Ter acessos definidos e políticas claras é a base para a configuração de qualquer sistema de gestão.

Passo 3: adotar uma ferramenta de gerenciamento

Políticas no papel perdem valor sem a tecnologia para aplicá-las de forma automática e segura. Tentar fazer esse controle manualmente é inviável e propenso a falhas.

É aqui que entram as plataformas especializadas em gestão de acesso aos certificados digitais. Uma solução como o Whom.doc9 transforma seu mapeamento e suas políticas em um sistema vivo, mais resistentes às falhas e facilmente auditável, automatizando o controle que seria impossível de outra forma.

Vantagens da centralização com uma ferramenta especializada

Ao adotar uma plataforma de gestão, os riscos da descentralização são convertidos diretamente em benefícios tangíveis:

- Segurança robusta: pois a falta de visibilidade dá lugar a uma trilha de auditoria completa, registrando cada uso;

- Eficiência operacional: o uso de certificados em nuvem é mais flexível, podendo ser em qualquer lugar e sem a necessidade do dispositivo físico;

- Controle total: no qual o gestor está no comando, definindo quem, como e quando pode usar cada certificado;

- Garantia de conformidade: a não conformidade com a LGPD é mitigada por relatórios detalhados que provam a governança e o controle sobre os acessos.

Transforme a gestão de certificados de um risco para um diferencial

A maneira como sua organização lida com o acesso ao certificado digital é um reflexo direto de sua maturidade em gestão e segurança. Em um cenário de alta competitividade e rigor regulatório, manter um modelo descentralizado, baseado na confiança e em processos manuais, deixou de ser uma opção viável.

Adotar uma solução como o Whom.doc9 é a decisão estratégica que protege o ativo mais importante da sua empresa – sua identidade jurídica –, blinda seus clientes e transforma um antigo ponto de risco em um poderoso diferencial competitivo.

Não deixe a segurança da sua operação para depois. Clique aqui para conhecer a solução Whom.doc9 e veja na prática como é simples transformar a gestão dos seus certificados.